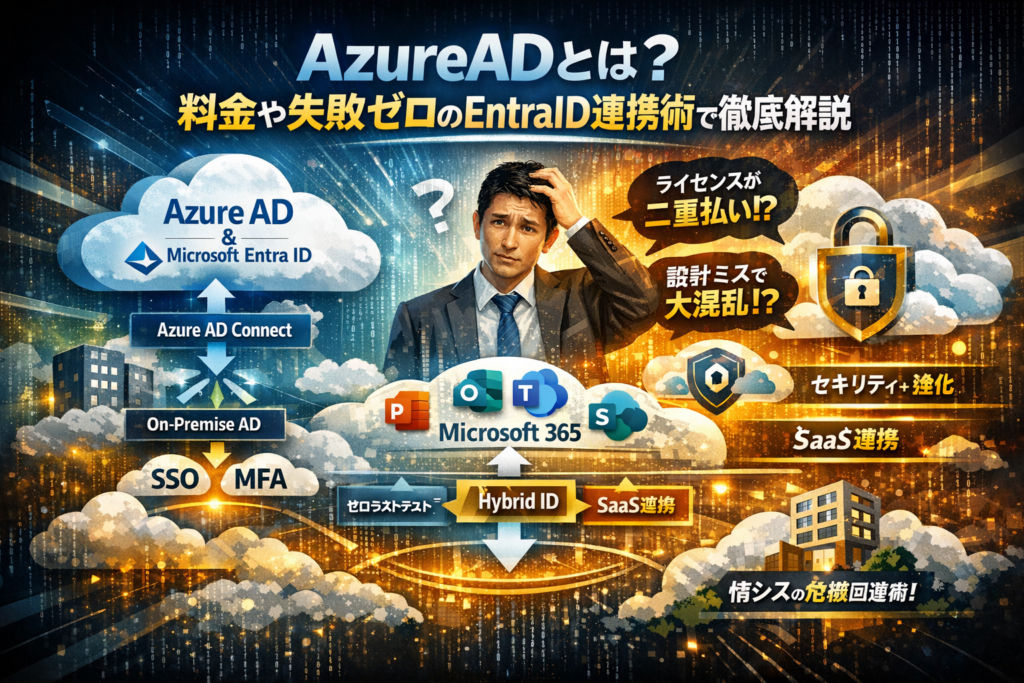

Azure ADを「とりあえずMicrosoft 365で勝手についてくるクラウドのActive Directory」くらいの理解で運用していると、知らないうちにライセンスの二重払いと、現場を巻き込む設計ミスが同時進行します。名称がMicrosoft Entra IDに変わり、FreeとPremium P1/P2の違いも複雑化した今、何となくの理解のままAzure AD ConnectでオンプレADと連携し、SSOやMFAを一気に有効化することこそ最大のリスクです。

本記事では、Azure ADとは何か、Active DirectoryやMicrosoft 365との関係、Azure AD 料金とプラン選定、ハイブリッドID構成、条件付きアクセスまでを「情シス兼務の担当者」が判断できるレベルに分解します。さらに、Azure PortalやAzure ADにログインできないときの初動、SaaS乱立後にSSOを追加して破綻する典型パターン、Free前提で設計してからPremium必須だと気づく失敗など、現場で実際に起きているワナと回避手順を具体的に示します。

読み終えるころには、自社環境におけるAzure AD/Entra IDの位置づけと、どこまで投資し何を後回しにすべきかが一枚絵で整理され、「もう惰性でID基盤を運用している状態」から抜け出せるはずです。

目次

Azure ADとは結局何者か?Active Directoryとの違いを情シス目線でスッキリ整理

「サーバーもVPNもあるのに、なぜ社員は毎回ログインでつまずくのか?」と感じたことがあるなら、それは境界線のルールが平成のまま止まっているからです。そこで主役になるのがAzureとMicrosoftのID基盤です。ここを腹落ちさせないまま導入すると、MFAパニックやアカウント乱立まっしぐらになります。

Azure ADとMicrosoft Entra IDの関係と名称変更で何が変わったのか

AzureのIDサービスは今、Microsoft Entraファミリの中核として位置づけられています。名前が増えたことで混乱しがちですが、押さえるポイントは3つだけです。

-

製品ファミリ名: Microsoft Entra

-

その中のIDサービス名: Entra ID

-

旧来の呼び名: Azure AD

名称変更後も、Microsoft 365やOffice 365のサインインやアクセス管理の仕組みは継続しており、「いきなり別製品になった」という話ではありません。変わったのは、ゼロトラストや外部IDまで含めた統合IDプラットフォームとして整理し直されたことです。

私の視点で言いますと、この名称変更の本質は「ディレクトリサービスから、IDセキュリティサービスへの昇格」です。単なるユーザー一覧の管理ではなく、MFAや条件付きアクセス、B2B連携までまとめて守る“入口の番人”というポジションが明確になりました。

オンプレミスActive DirectoryとAzure ADの設計思想の違いに迫る

情シスが一番つまずくのは、「Active Directoryの延長線」と思ってしまうことです。両者の設計思想を比較すると、どこで勘違いが起きるかがはっきりします。

| 項目 | オンプレActive Directory | Azure側ID基盤 |

|---|---|---|

| 主な守備範囲 | 社内LANとWindowsサーバー | クラウドアプリとインターネット全体 |

| 管理対象 | コンピューター、ユーザー、グループ | ユーザー、グループ、デバイス、アプリ |

| 接続前提 | ドメイン参加PC、VPN | ブラウザ、モバイル、SaaS |

| プロトコル | Kerberos、NTLM | OAuth2、OpenID Connect、SAML |

| “境界”の考え方 | 社内ネットワークが城壁 | IDと条件付きアクセスが城壁 |

オンプレADは「社内ネットワークに入れたらOK」という発想で、サーバーやPCを中心に制御します。一方でAzureのIDは、ユーザーとデバイスがどこにいても、サインイン時の条件でアクセスをコントロールする仕組みです。ここを取り違えると、VPNとクラウドを二重運用して管理が破綻します。

Microsoft 365やOffice 365とのAzure ADの関係を一枚絵でイメージしよう

現場でよくある誤解が「Microsoft 365の管理センターとAzureのポータルは別世界」という認識です。実際には、図にすると次のような関係になります。

| レイヤー | 役割 | 主な例 |

|---|---|---|

| 利用レイヤー | ユーザーが使う業務アプリ | Exchange Online、Teams、SharePoint、OneDrive |

| 制御レイヤー | どのユーザーがどのアプリに入れるかを決める | AzureのIDサービス、SSO、MFA、条件付きアクセス |

| 認証レイヤー | サインインとトークンの発行 | OpenID Connect、OAuth2、SAMLなど |

Microsoft 365のユーザーアカウントは、このID基盤のユーザーオブジェクトとして管理されます。Office 365から見れば、「サインインしてきた人が本物かどうか」「どのグループに属しているか」を問い合わせる先がID基盤であり、ここでの設定がそのままライセンス割り当て、SharePointやTeamsのアクセス権、外部共有の可否に直結します。

情シスがやるべき最初の整理は、オンプレADのユーザー一覧、Microsoft 365のアカウント、各種SaaSのログインIDを棚卸しして、「正とするIDはどれか」を決めることです。ここを曖昧にしたままAzure AD ConnectやSSOを進めると、新入社員ごとにアカウントが3つ増えるようなカオスな状態になり、ゼロトラストどころか「誰がどこに入れるか誰も説明できない」環境になってしまいます。

Azure ADが本当にできることだけ厳選ピックアップ!認証やSSOやMFAや条件付きアクセスのリアルを暴露

Azure ADの認証基盤としての役割やID管理(ユーザーやグループやデバイス)の実態

このサービスを一言で言うと、「社内外すべてのログインを一括管理するクラウド版Active Directory」です。社内サーバーではなくMicrosoftのクラウド上でユーザーやグループ、デバイスのIDを管理し、Microsoft 365や各種SaaS、社内Webアプリへの入り口をまとめます。

現場で重要なのは、次の3つです。

-

ユーザー管理:人事異動や退職に合わせてアカウントを追加・停止

-

グループ管理:部署・役職ごとにアクセス権をまとめて付与

-

デバイス管理:Intuneなどと連携して、会社支給PCやスマホをひも付け

私の視点で言いますと、ここを疎かにすると「退職者がまだSaaSに入れる」「部署異動したのに前部署のデータが見える」といった事故が必ず起きます。オンプレのActive Directoryと違い、インターネット越しにどこからでもアクセスできる分、ID管理の精度がそのままセキュリティレベルになります。

| 管理対象 | 典型的な失敗パターン | 抑えるべきポイント |

|---|---|---|

| ユーザー | 新入社員用アカウント乱立 | 人事システムと自動連携を検討 |

| グループ | アドホック作成でカオス化 | 部署・役割ベースで標準化 |

| デバイス | 私物端末が野放し | 登録端末のみアクセス許可 |

Azure ADのSSOとSaaS連携で実現する「パスワード地獄」からの脱出法

パスワードの件数が社員数×SaaS数になっている会社は、すでに危険ゾーンです。SSO機能を使うと、ユーザーはこのサービスに一度サインインするだけで、TeamsやSalesforce、kintone、各種予約システムなどにシームレスに入れるようになります。

特に押さえたいのは次の流れです。

-

このサービスにサインイン(IDとパスワード、MFAなど)

-

SSO対応アプリへはトークンベースで自動サインイン

-

パスワードはこのサービス側だけで管理・ポリシー適用

現場でありがちなのは、各SaaSを「ベンダー標準ID」でとりあえず開始してしまい、数年後にSSO統合を試みて大規模なID移行プロジェクトになるパターンです。導入初期から、少なくとも基幹SaaSはこのサービスでのサインインを前提に設計しておくと、後戻りコストを大きく削減できます。

-

SSO導入の優先順位例

- 1段階目: メール、グループウェア、ファイル共有

- 2段階目: 経費精算、人事システム、社内ポータル

- 3段階目: 予約サイト、会員サイト、外部向けアプリ

MFAや条件付きアクセスやパスワードレス認証でどこまでセキュリティが上がるのか

このサービスが真価を発揮するのは、「誰が」「どこから」「どんな端末で」アクセスしているかを細かく制御できる点です。よく使う機能と効果を整理します。

| 機能 | 目的 | 現場で起きやすい落とし穴 |

|---|---|---|

| MFA | なりすまし防止 | 全社一斉ONで現場パニック |

| 条件付きアクセス | 危険な場所・端末をブロック | テスト不足で管理職だけ締め出し |

| パスワードレス | パスワード窃取の根本対策 | 古い端末・業務アプリが対応せず |

MFAは必須レベルですが、業界人の目線でいうと「導入順番」を間違える会社が非常に多いです。推奨は次のステップです。

-

管理者アカウントからMFA必須化

-

特権操作を行う部門に段階展開

-

全社展開時は、事前周知と予備コード配布、ヘルプデスク体制をセットで用意

条件付きアクセスは、海外IPや未登録デバイスからのアクセスをブロックしたり、社外アクセス時のみMFAを強制したりと、ゼロトラストに近い制御が可能です。一方で設定を誤ると、経営層だけ会議中にサインインできないといった「詰みパターン」も起こります。必ずテスト用グループを作り、段階的に適用する運用設計が欠かせません。

最終的には、FIDO2キーやWindows Helloなどによるパスワードレス認証に移行することで、「パスワード漏えい」というリスクそのものを大きく削れます。テレワークや外出先アクセスが当たり前になった今、このクラウドID基盤をどこまで使いこなせるかが、会社全体のセキュリティと業務効率を左右する時代になっています。

FreeかPremium P1かP2か、どこまで投資する?Azure AD料金や機能を現場シナリオ別に徹底比較

「どのプランを選ぶか」で、その後5年の運用コストとセキュリティレベルがほぼ決まります。料金表だけ眺めて決めてしまうと、あとから泣きを見るポイントを整理していきます。

Azure AD Freeでできることと無料版の落とし穴

Freeは「とりあえずクラウドでID管理を始める」には十分な機能を持っています。ユーザーやグループの管理、クラウドアプリへのSSO、基本的な認証とサインインログは利用できます。

問題は、 “運用が回り始めた瞬間に限界が来る” ことです。現場でよく見るのは次のパターンです。

-

新入社員ごとにSaaSアカウントを手作業発行して退職時に消し忘れ

-

部門ごとにパスワードポリシーがバラバラで、サポート問合せが増加

-

だれがどのアプリにアクセスできるかを一覧で把握できない

代表的な比較イメージは次の通りです。

| 観点 | Freeでできること | 落とし穴 |

|---|---|---|

| ID管理 | ユーザー/グループ管理 | ライフサイクル自動化が弱く人手に依存 |

| 認証 | クラウドアプリへのSSO | 条件付きアクセスの細かい制御が難しい |

| セキュリティ | 基本的なMFA設定 | リスクベース制御や脅威検知が不足 |

| 運用 | 手動で十分回せる規模向け | 従業員増加とSaaS乱立で一気に破綻 |

社員数が数十名でも、SaaSが10個を超えたあたりから「誰がどこに入れるか分からない」状態になりやすく、ここでPremiumを後付けすると設計や権限見直しの二度手間が発生します。

Premium P1やP2でプラスされる機能を「役割別」に徹底解剖(運用効率や特権IDやリスクベース制御)

FreeとPremiumの違いは、「IDを守る力」だけでなく「情シスの時間を守る力」でもあります。

| 役割 | Premium P1で強くなるポイント | Premium P2で強くなるポイント |

|---|---|---|

| 一般ユーザー | 自己パスワードリセット、セルフサービスグループ参加 | サインインリスクに応じた自動ブロック |

| 情シス・管理者 | 条件付きアクセス、グループベースライセンス、詳細なアクセス制御 | Identity Protectionレポート、リスクベースポリシー |

| 特権ID管理者 | ロールベースアクセス制御の細分化 | Privileged Identity Managementで一時的権限付与 |

現場でインパクトが大きいのは次の3つです。

-

条件付きアクセス(P1)

社外からのアクセスや個人PCからのアクセスにだけMFAを必須にするなど、「状況に応じたルール」が組めます。一律MFAより、現場の反発が圧倒的に少なくなります。

-

セルフサービス機能(P1)

パスワードリセットやグループ参加を本人に任せられます。よくある「朝イチのパスワード忘れ電話」が激減し、情シスの工数が目に見えて下がります。

-

特権IDの一時付与(P2)

管理者権限を「常に持たせない」設計ができるので、アカウント乗っ取り時の被害を最小化できます。監査やガバナンスを気にする規模の企業ではほぼ必須です。

私の視点で言いますと、社員数100〜300名、クラウドアプリ10〜20個の環境なら、Free運用のまま進めるより、早めにP1を入れて運用ルール込みで設計した方が、3年トータルのコストはむしろ下がるケースが多い印象です。

Microsoft 365 E3やE5とAzure ADライセンスの関係と二重払いの罠に注意

ここで見落としがちなのが、Microsoft 365のプランに含まれるライセンスとの関係です。実務でよくある失敗は次の2つです。

-

すでにMicrosoft 365 E3を契約しているのに、別途Premium P1を人数分購入

-

一部ユーザーだけE5にしているのに、全社員にP2を追加購入

ざっくり整理すると、次のようなイメージになります。

| Microsoft 365プラン | 付帯するID機能イメージ | よくある誤解 |

|---|---|---|

| Business Basic/Standard | Free相当の機能中心 | 「Premiumが必要」と思い込み追加購入 |

| Microsoft 365 E3 | Premium P1相当を含む構成 | さらにP1を買って二重払い |

| Microsoft 365 E5 | P1に加えP2相当の高度機能を含む構成 | 一部ユーザーにだけ必要なのに全社導入 |

情シスが知らないうちに営業部門がE5を導入しており、「誰がどの機能を使えるか分からない」状態になっている企業も珍しくありません。ID基盤側から見ると、ライセンスの棚卸しは技術設計と同じくらい重要な作業です。

最初にやるべきは、次の3点を一覧にすることです。

-

現在のMicrosoft 365プランとユーザー数

-

追加で購入しているPremiumライセンスの有無

-

利用している条件付きアクセスやMFAルールの範囲

この3つをテーブルに落として可視化すると、「本当は要らないライセンス」「Free前提のまま放置された重要アカウント」が一目で分かり、投資すべきポイントと削るべきポイントが明確になります。料金表よりも先に、自社のIDとアプリ、そして業務フローの全体像を整理することが、最強のコスト削減策になります。

オンプレAD連携が一番の沼!Azure AD ConnectやハイブリッドID設計の失敗しないポイント

情シスが一度足を踏み入れると抜けづらいのが、オンプレミスActive DirectoryとEntra IDをつなぐハイブリッド構成です。単なる「同期ツール導入」ではなく、会社の人事・総務・現場の運用を一気に露出させるプロジェクトになるので、設計を外すと毎日がトラブルシュート大会になります。

Entra IDとオンプレADを結ぶAzure AD Connectの裏側や注意点

Azure AD Connectは、オンプレADのユーザーやグループをクラウド側に同期するためのサービスですが、実態は「社内の人事台帳をそのままインターネットに公開するかどうか」を決める作業に近いです。

代表的な選択肢を整理すると次の通りです。

| 項目 | パターン | メリット | 落とし穴 |

|---|---|---|---|

| サインイン方式 | パスワードハッシュ同期 | シンプル・低コスト | パスワードポリシー差異を放置しがち |

| サインイン方式 | フェデレーション | 柔軟・高度な制御 | AD FSや証明書の運用負荷が高い |

| 同期方式 | フル同期 | 設計が単純 | ゴミアカウントまでクラウドへ露出 |

| 同期方式 | フィルタリング同期 | 必要最小限で安全 | 設計ミスで一部ユーザーが不在に |

導入時にやりがちなのが「まずは全部同期して試してみよう」です。これをやると、退職者やテストユーザーまでクラウドに載り、ライセンス計画も崩れます。私の視点で言いますと、最初の1週間は時間をかけてでも「なにを出さないか」を決めたチームが、結果的に一番早く安定運用にたどり着いています。

同期するユーザーやグループやOUをどう絞り込むか悩みどころ集

同期範囲を決める時は、「技術視点」と「業務視点」の両方からハサミを入れると失敗しづらくなります。

-

技術視点でまず除外したいもの

- 退職者・休職者用のOU

- テストユーザー・検証用アカウント

- サービスアカウントや共有アカウント

-

業務視点で必ず洗い出すべきもの

- 外注・アルバイトなど有期雇用のID

- 店舗スタッフや現場要員のID発行ルール

- 部門異動時のグループ更新フロー

同期対象の設計は、人事システムや従業員マスタとの整合性がポイントです。ここが曖昧なままAzure AD Connectを入れると、「人事上は退職済みなのにクラウド側はアクティブ」「店舗異動してもSaaSの権限が古いまま」という事故が必ず起きます。

よくある失敗例!パスワードポリシーやアカウント棚卸しを後回しにした末路

オンプレAD連携で一番多い事故パターンは、次の3つに集約されます。

| 失敗パターン | 何が起こるか | 事前対策 |

|---|---|---|

| パスワードポリシー差異を放置 | クラウド側だけ頻繁なパスワード変更要求が出て現場が混乱 | オンプレとクラウドのポリシーを揃えるか、条件付きアクセスで段階導入 |

| アカウント棚卸しをせず同期 | 退職者や不明なIDにライセンスが割り当てられコスト増大 | 同期前に「生きているユーザー」を人事データと突き合わせ |

| 部門・役割ごとのグループ設計不足 | SSO対象アプリのアクセス権が個別設定だらけになり運用崩壊 | グループベースで権限を付与する前提でADグループを再設計 |

特にアカウント棚卸しを後回しにすると、Azure administratorが「誰かわからないID」が大量に残り、セキュリティ観点でも監査で必ず突っ込まれます。ハイブリッドIDの導入前に、最低でも次のチェックリストだけは終わらせておくと沼に沈みづらくなります。

-

有効ユーザー一覧を人事データと突き合わせる

-

退職者・テスト・共有アカウントの削除または明示的な除外

-

パスワードポリシーとMFA方針を経営含めて合意

-

グループ単位でSaaSやクラウドアプリのアクセス権を設計

オンプレAD連携は、技術的にはMicrosoftのドキュメント通りで進みますが、失敗する理由の8割は「社内の台帳と現場運用が整理されていないこと」にあります。そこに光を当ててからAzure AD Connectを入れるかどうかが、情シスの明暗を分けるポイントになります。

Azure ADにログインできない時に情シスが絶対に最初にみるべきログとチェックポイント

「またログイン障害?誰も仕事が始められない…」という朝を何度も見てきました。ここを押さえておけば、慌てて再起動連打する情シスから卒業できます。

Azure PortalやMicrosoft 365へサインインできないとき最初にやるべきこと

最初にやることを整理すると、対応スピードが一気に変わります。

-

範囲の切り分け

- 1人だけか/部署単位か/全社か

- Microsoft 365だけか、業務アプリやVPNも巻き込まれているか

-

基本の3チェック

- ユーザー状態

- アカウントが無効・削除・ライセンス未割り当てになっていないか

- パスワード状態

- 期限切れ、セルフパスワードリセットの失敗履歴がないか

- テナント側の障害

- Microsoft 365管理センターのサービス正常性を確認

- ユーザー状態

-

ネットワークとクライアント

- プロキシ変更、VPN必須ポリシー、会社支給PCのみ許可などのルール変更の有無

- ブラウザのシークレットウィンドウで再試行し、キャッシュ問題を切り分け

この3ステップを10分で終わらせ、次にポリシーとログへ進みます。

条件付きアクセスやMFA設定が原因になる詰みパターンの見抜き方

現場で多いのは「設定を盛り過ぎた」結果の自爆です。業界人の目線で危険パターンを整理します。

典型的な詰みパターン一覧

-

条件付きアクセス

- 全ユーザーに対して「準拠デバイスのみ許可」を一括適用

- 管理者を含めた全員を対象にし、除外グループを用意していない

-

MFA

- 全社一斉有効化後、認証アプリ登録を周知せずに週明けから強制

- SMSのみ許可し、海外ローミング不可の社員が締め出される

これらは「一部ユーザーだけが落ちている」「社外からだけ入れない」といった症状になりがちです。

発生時に見るべきポイントを表にまとめます。

| 観点 | 確認場所 | 見るべきポイント |

|---|---|---|

| 誰が詰んでいるか | 管理センターのユーザー一覧 | 部署/役職/ロールで共通点がないか |

| どこから詰んでいるか | サインインログ | IPアドレス、国、デバイスの違い |

| いつから詰んだか | 監査ログ | 条件付きアクセスやMFAポリシー変更時刻 |

「誰・どこから・いつ」の3軸が揃うと、どのポリシーが原因かほぼ特定できます。

Azure ADのサインインログや監査ログを非エンジニアでも使いこなす技

サインインログと監査ログは、使い方を知れば難しいツールではありません。私の視点で言いますと、ここを押さえている情シスだけが障害を「説明できる人」になれます。

-

サインインログでやること

- 該当ユーザーを指定し、失敗イベントだけにフィルタ

- ステータス/失敗理由をまず読む

- 例: 条件付きアクセスによりブロック、MFA要求未完了、ライセンス不足

- クライアントアプリ・デバイス・場所を比較し「うまくいくパターン/失敗パターン」を並べる

-

監査ログでやること

- 障害発生前後1〜2時間に絞り込み

- 操作種別で「ポリシー変更」「ユーザー更新」を中心に確認

- 誰が、どのポリシーを、どの条件で変えたかを特定

-

情シスがすぐ実践できるテンプレメモ

-

「いつから」「誰が」「どの操作後から」おかしくなったか

-

失敗したサインインの結果の理由のコピペ

-

関連しそうな条件付きアクセス名、MFA設定名

この3行を残すだけで、後日ベンダーや外部パートナーに相談する際の説明力が段違いになります。ログを読む力は、トラブル対応だけでなく、今後のポリシー設計を安心して前に進めるための武器になります。

テレワークやゼロトラスト時代でAzure ADが新たな境界となる真実

「社内LANにさえ入れなければ安全」だった時代は、テレワークとクラウドで完全に終わりました。今の境界線はネットワークではなく、IDそのものです。ここを押さえないと、どれだけファイアウォールを積み増しても穴だらけのままになります。

社内LAN中心だった時代からID中心セキュリティ制御への劇的シフト

従来はActive DirectoryとVPNで「社内に入れる人」を制御していましたが、SaaSと在宅勤務が当たり前になると、ユーザーは自宅PCや私物スマホからMicrosoft 365や業務アプリにアクセスします。

この瞬間、守るべき対象は「社内ネットワーク」ではなく、ユーザーIDと端末、アクセス条件の組み合わせに変わります。

| 旧来の境界モデル | ID中心のゼロトラストモデル |

|---|---|

| 社内LANが境界 | IDとデバイスが境界 |

| VPN前提 | インターネット前提 |

| IP制限が主役 | MFAと条件付きアクセスが主役 |

| サーバー管理重視 | アカウントと権限管理重視 |

私の視点で言いますと、ここを理解せずに「VPNだけ強化してほしい」と相談されるケースが、いまだに少なくありません。

Entra IDやデバイス管理やクラウドアプリ連携による一貫したアクセス制御のリアル

Microsoft Entra IDとIntuneを組み合わせると、「誰が・どの端末から・どのアプリへ・どんな状態で」アクセスしているかを一気通貫で制御できます。

-

サインインはMFA必須

-

社外ネットワークからは、会社管理デバイスのみ許可

-

機密度の高いアプリは、コンプライアンス準拠デバイスだけ許可

このような条件付きアクセスを使うと、「IDが正しいか」「端末が安全か」「アプリの重要度はどうか」を同じ基準で判断できます。Excelのシェアフォルダだけオンプレに残し、他はクラウドというハイブリッド環境でも、ポリシーはID側で一元管理できます。

テレワークや外部委託やマルチクラウド現場でAzure ADが救世主になる瞬間

現場でインパクトが大きいのは、次のようなタイミングです。

-

外部委託や派遣が増え、アカウントの配布と削除が追いつかない

-

予約サイトや会員サイト、kintone、マーケティングオートメーションがバラバラに増殖している

-

AWSや他クラウドも併用し、ログインIDが乱立している

Entra IDを認証のハブにすると、SSOとB2Bコラボレーションで「IDの出口」を一本化できます。社外パートナーには自社IDを発行せず、相手のMicrosoftアカウントを招待するだけで権限付与と取り消しが完結します。

結果として、退職者や契約終了者のアカウント残存リスクを減らしつつ、マーケや営業は「どのIDが正か分からない」という混乱から解放されます。テレワークとマルチクラウドが当たり前になった今、ここを押さえた会社だけが、セキュリティと生産性の両方を取りにいけます。

中堅や中小企業がAzure AD導入でハマりがちな3つのワナとその回避策

情シス兼務の担当者が、夜中に「またIDトラブルか…」と頭を抱える原因の多くは、技術力よりも順番と設計のまずさです。ここでは現場で本当に多い3つのワナと、今日から変えられる回避策をまとめます。

ワナ1 SaaSをバラバラに導入して後から「SSO追加」を検討して大混乱

営業は営業でSaaS、総務は勤怠クラウド、マーケはMAツール…それぞれが独自アカウントを作り始め、落ち着いた頃に「そろそろシングルサインオンしたい」が出てくるパターンです。

典型的な問題は次のとおりです。

-

同じ従業員が5〜10個のIDを持ち、退職時の削除漏れが頻発

-

SSO非対応やSAML連携が有償オプションのSaaSが混じり、統一できない

-

どのIDを正とするか決めておらず、マスターデータがぐちゃぐちゃ

私の視点で言いますと、SaaS選定時に「Azure連携可否」をチェックしないのは、車を買うときに駐車場の幅を測らないのと同じレベルの危険行為です。

SSO前提で進めるなら、最低限次の観点を導入前チェックリストに含めてください。

-

SAMLまたはOpenID Connect対応か

-

ライセンスプランによってSSO機能が制限されないか

-

ユーザーをIDで自動プロビジョニングできるか

連携可否を一覧化しておくと、後から「つながらないSaaS」だけ別運用にせざるを得ない状況を避けやすくなります。

| 項目 | 事前に確認すべきポイント |

|---|---|

| 認証方式 | SAML / OpenID Connect / OAuth対応有無 |

| ライセンス | SSO利用に追加料金が必要か |

| ユーザー管理 | 自動作成・自動削除が可能か |

ワナ2 MFAを一気にONにして現場がパニックに?失敗の理由と対策

セキュリティ強化の号令とともに、多要素認証を「全ユーザー・即日必須」にするケースもよくあります。結果として起きがちなのは次のような混乱です。

-

スマホを持たない現場スタッフがログイン不能になり業務停止

-

出張中の役員がサインインできず、情シスに深夜コール

-

サポート窓口が「MFA登録できない」「コードが届かない」でパンク

原因は、業務シナリオ単位での段階導入をしていないことに尽きます。MFAはONにすることより、「どの条件で必須にするか」の設計が肝です。

おすすめは次のステップです。

- 管理者アカウントと特権IDから先に必須化

- 在宅勤務や社外ネットワークからのアクセスだけ必須にする条件付きアクセスを導入

- スマホが使えない現場にはFIDO2キーや電話認証など代替手段を用意

| 段階 | 対象 | ポイント |

|---|---|---|

| 第1段階 | 管理者・情シス | 不正アクセスリスクが最も高い層から |

| 第2段階 | リモート勤務者 | 社外アクセスのみMFA必須に設定 |

| 第3段階 | 全ユーザー | 代替手段を用意しながら全社展開 |

ワナ3 Free前提で設計して後からPremium P1やP2が必須に気づきやり直し必至

無料プラン前提で設計し、「運用を回し始めてから足りない機能に気づく」という相談も後を絶ちません。特に次のような場面でPremium必須に気づきがちです。

-

条件付きアクセスで「社外からはMFA必須」にしたくなった

-

グループベースのライセンス割り当てで管理を自動化したくなった

-

リスクベースのサインイン制御や特権IDの厳格管理が必要になった

| シナリオ | 必要になりがちなエディション |

|---|---|

| 場所やデバイス条件でアクセス制御したい | Premium P1 |

| 特権アカウントの保護やリスク検知を強化したい | Premium P2 |

| ライセンスやアプリ割当をグループベースで自動化したい | Premium P1 |

回避策はシンプルで、最初の設計段階で「3年後にほしい運用像」をざっくり描いておくことです。今すぐP1やP2を全社員に入れなくても、どの部門から段階導入するか、コストとリスクをテーブルで比較しておけば、「やり直し」ではなく「計画通りの拡張」にできます。

料金表だけで判断せず、

「退職者のID削除ミスで起こる情報漏えいリスク」

「人手でのアカウント管理にかかる時間単価」

を金額に落として並べると、どこまで投資すべきかが冷静に見えてきます。

Webサイトや予約システムや会員制コンテンツをAzure ADとつなぐ!マーケと情シスの超実践接点

社内のID管理だけ整えても、予約サイトや会員制コンテンツがバラバラ運用のままでは、顧客体験もマーケの数字も頭打ちになります。ここでは「WebとIDをどう一体設計するか」を、情シスとマーケの両方が腹落ちするレベルで整理します。

顧客向けポータルや会員サイトで「どのIDを正」にするかの重要決断

最初の勝負どころは、顧客や会員の世界でどのIDを“正(マスタ)”にするかをハッキリ決めることです。ここが曖昧だと、あとからMAツールやkintone、予約システムと連携しようとした瞬間に破綻します。

よくある候補はこの3つです。

| 正とするIDの候補 | 主な利用対象 | 強み | 典型的な落とし穴 |

|---|---|---|---|

| Entra ID 上のアカウント | 社員・社外パートナー | セキュリティポリシーを一元管理できる | 顧客向けB2C会員にはそのまま使いにくい |

| 会員サイト独自ID | 顧客・会員 | サイト仕様に自由度がある | 社員・パートナーとの横断分析が難しい |

| 外部ID(GoogleやLINEなど) | ライトユーザー | 登録のハードルが低い | 解約時や退会時の管理が複雑になりがち |

業界人の目線で言うと、「顧客向けはまず会員サイト側を正とし、社員やパートナーはEntra ID、必要なところだけ紐づける」パターンが一番揉めにくいです。

重要なのはメールアドレスをIDにするのか、会員番号をIDにするのかを先に決め、マーケチームと「どの軸で分析したいか」をすり合わせることです。

社外パートナーや代理店連携の現場でAzure AD B2BやExternal IDが活躍する場面

外部の制作会社や代理店、業務委託のスタッフに社内ポータルや予約管理システムを触ってもらう場面では、B2B機能やExternal IDの設計がモロに効いてきます。

ありがちな失敗パターンは次の通りです。

-

個人アカウントを一時的に発行して、退職や契約終了時に削除し忘れる

-

代理店1社に対して複数のIDを作ってしまい、アクセス権がカオスになる

-

外部SaaS側でだけユーザー削除を行い、Entra ID側にゴミアカウントが溜まる

B2B招待を使うと、「相手側のIDはそのまま」「自社側ではアクセス権だけ管理」という役割分担にできます。具体的には、次のような整理をしておくと安全です。

-

どのシステムは自社テナントでID管理し、どこから先はパートナー側のIDを信頼するか

-

パートナーの退職・異動を誰が検知し、どのタイミングでアクセス遮断するか

-

グループベースのアクセス制御にして、担当者変更時もグループ付け替えだけで済むようにしておくか

このあたりを事前に決めずにSaaSを増やしていくと、「誰がどこに入れるか」を誰も把握していない状態になり、セキュリティ監査で冷や汗をかきます。

マーケティングオートメーションやkintoneなどSaaS統合失敗を防ぐ発想法

MAツールやkintone、予約システムを後からつなぐ時に痛感するのは、最初のID設計がマーケの集計軸とズレていることです。ここを抑えると、「あと付けSSOなのにうまくいく」状態を作れます。

私の視点で言いますと、次の3ステップで考えると失敗が激減します。

- マーケ指標から逆算してIDを決める

- 来店頻度を追いたいなら「店舗横断で一意な会員ID」

- BtoB案件パイプラインを追いたいなら「企業ID+担当者ID」

- IDと属性の分担を決める

- IDはEntra IDや会員DBが持つ

- 属性(趣味・興味・来店履歴など)はMAやkintoneが持つ

- 同期の粒度と責任者を決める

- アカウント作成・停止はどこがトリガーか(人事システムか、会員登録フォームか)

- 「退会」時に止めるべきSaaSの一覧をあらかじめ棚卸ししておく

ここを表に落とし込むと、情シスとマーケが同じ絵を見ながら会話できるようになります。

| 決めるべき項目 | 情シスの責任範囲 | マーケの責任範囲 |

|---|---|---|

| 正とするID | テナントとディレクトリの設計 | 分析に使う主キーの合意 |

| 属性の所在 | 同期方式とセキュリティ制御 | どの項目をどのツールで使うか設計 |

| ライフサイクル | アカウントの作成・停止フロー | 退会・再入会時の顧客体験設計 |

ここまで決めてからSSOやMFA、条件付きアクセスを設計すると、「ID管理は堅牢なのに、顧客体験はサクサク」という状態に近づきます。逆に言えば、この整理を飛ばしてしまうと、どれだけ高機能なディレクトリサービスを入れても、現場からは「便利になった感じがしない」と言われてしまいます。

ID管理は万全でも顧客体験が昭和!?アシストで見てきた「Web集客×IT基盤」ギャップ

Web集客やSEOやMEO対策で現れる「IDと業務フローのすれ違い」

広告もSEOもMEO対策も頑張って流入は増えているのに、予約完了や資料請求の率だけが伸びない企業は少なくありません。現場をのぞくと、原因がコンテンツより先にIDと業務フローの段差にあるケースが目立ちます。

よくあるのは次のようなパターンです。

-

Webフォームで登録したメールアドレスと、社内で発行した顧客IDが別物

-

問い合わせはCMS、来店予約は外部予約システム、契約管理はSaaSでバラバラ

-

社員はMicrosoftのアカウントでログインしているが、顧客は別IDで二重管理

この状態では、せっかく流入した見込み客の行動が一気通貫で追えず、マーケティングオートメーションも「名簿の寄せ集め」で終わります。私の視点で言いますと、広告費の3割がこの段差で目減りしている印象さえあります。

予約サイトやCMSやSaaSやAzure ADがバラバラ運用でマーケ施策が伸び悩む理由

ID基盤とWebの分断は、数字にもはっきり表れます。典型的な構造を整理すると次のようになります。

| レイヤー | よくある現場の状態 | 起きる問題 |

|---|---|---|

| 顧客向けWeb | CMS、予約サイト、会員サイトが別ID | 会員登録・ログイン離脱が増える |

| 社員・パートナー | 社内はEntra IDとオンプレADで管理 | 顧客IDとつながらず情報が分断 |

| 業務SaaS | kintoneやMA、CRMを個別ログイン運用 | 一人の顧客の履歴が分散して見えない |

IDが分かれていると、例えば「来店は多いが予約サイト経由の売上が伸びない」といった時に、Web解析と顧客実績を突き合わせるだけで数日かかります。レポートを出すたびにExcelでIDを突合している現場も珍しくありません。

本来は、社内のID管理で使っているクラウドディレクトリを社外向けポータルやSaaSの認証とどうつなぐかを最初に決めるべきなのに、Web制作とIT基盤が別プロジェクトで進んでしまうことがボトルネックになります。

ID基盤とWebやアプリ設計を一緒に考えることで見えてくる改善ストーリー

IDとWebを同時に設計すると、数字の伸び方が変わります。現場で効果が出やすい順序は次の通りです。

-

正とするIDを決める

顧客向けは「メールアドレス+ID」、社内とパートナーはクラウドID、といった形で主役のIDを先に定義します。 -

ログイン導線を整理する

予約サイト、会員サイト、ポータルをできる限り単一のサインインに寄せ、パスワードリセットも一元化します。 -

SaaSとディレクトリを統合する

kintoneやMA、CRMなど主要アプリをクラウドIDでサインインできるようにし、行動ログを一人のユーザーにひも付けます。

この3ステップを踏むと、

-

会員登録フローが短くなりコンバージョン率が上がる

-

休眠顧客の掘り起こし施策を、アクセス履歴と購買履歴を掛け合わせて打てる

-

店舗スタッフや外部スタッフも同じIDでシステムに入り、現場の対応速度が上がる

というストーリーが現実味を帯びてきます。

ID管理はセキュリティの話として語られがちですが、Web集客と組み合わせた瞬間に「どれだけ売上に近い行動データを集められるか」という勝負に変わります。セキュリティと顧客体験を別物と考えるか、一つの設計課題としてまとめて扱うかが、中堅・中小企業の分かれ目になっています。

この記事を書いた理由

著者 – 宇井 和朗(株式会社アシスト 代表)

経営者として自社のIT基盤を整える中で、Azure AD(現Entra ID)を「Microsoft 365のおまけ」のように扱った結果、ライセンスの二重払いと、現場に混乱を招く設計ミスを経験しました。予約サイトや会員制コンテンツ、社内の業務システムを順番にクラウド化していく中で、後からSSOやMFAをまとめて有効化した途端、営業やコールセンターが一時的に業務停止に近い状態になったこともあります。

同じような状況は、これまで関わってきた多くの企業のホームページやSaaS導入支援でも頻繁に起きていました。Web集客やSEO、MEOにしっかり取り組んでいるのに、ID基盤と権限設計がバラバラなせいで、マーケ施策も情シスも互いに足を引っ張ってしまう。

この記事では、そうした「もったいない失敗」を減らすために、情シス兼務の担当者の方でも、自社のWebや業務フローとAzure AD/Entra IDの関係を一枚で描けるようになることを目的にまとめています。技術の話をしたいのではなく、「現場が止まらないクラウド移行」の現実解を共有したいというのが、この記事を書いた一番の理由です。