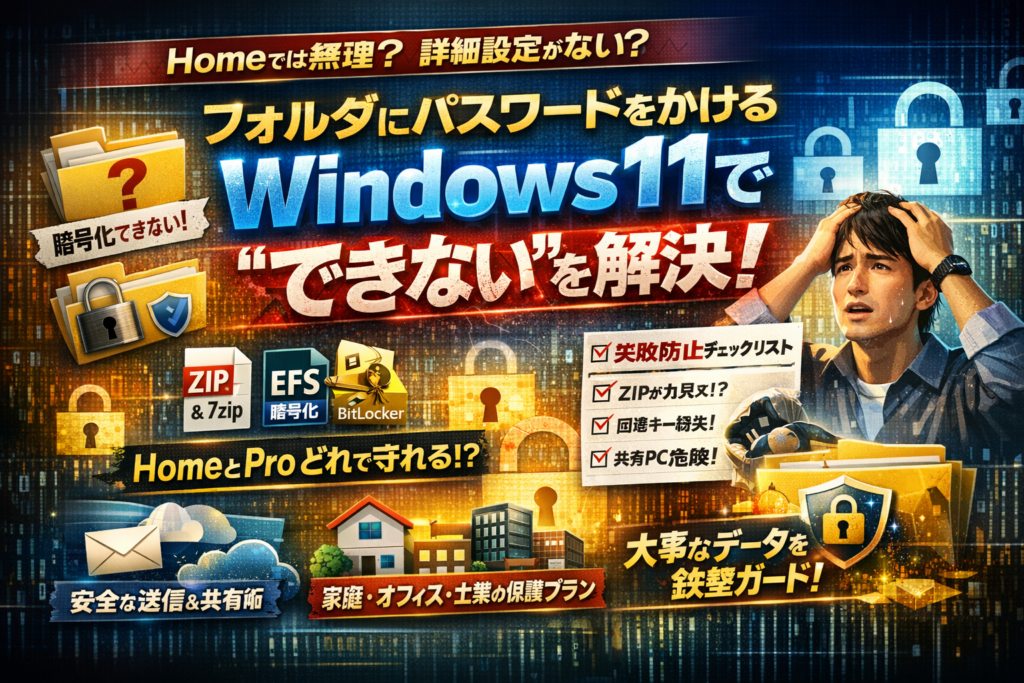

Windows11でフォルダにパスワードをかける方法を調べても、「詳細設定がない」「暗号化がグレーアウト」「Homeだからできない?」で時間だけ失っていないでしょうか。多くの方が、Windows11ではフォルダに直接パスワードをかけられないことを知らないまま、フリーソフトや古い手順に頼り、守ったつもりで実は丸見えという危険な状態に陥っています。

本記事は、Windows11HomeとProの違いを前提から整理し、ZIPフォルダや7zip、EFS、BitLockerといった選択肢を「どれなら自分の環境で現実的に使えるか」という目線で比較します。そのうえで、「フォルダにパスワードをかけるWindows11でパスワードがかからない」「7zipで暗号化したのに元フォルダが残っていた」「BitLocker回復キーを紛失した」といった、情シス現場で実際に起きた失敗パターンを踏まえたチェックリストと運用ルールを提示します。

家庭の共用PCから小規模オフィス、士業事務所まで、メール送信やクラウド共有にそのまま使える用途別の実務テンプレも用意しています。ここで3分かけて前提を正し、あなたのWindows11にとって最適な「フォルダ保護の現実解」を決めてから手を動かした方が、遠回りせず確実にデータを守れます。

目次

まず“できることやできないこと”を3分で整理!フォルダにパスワードをかけるWindows11のリアルな限界

「明日パソコンを人に渡すのに、どうしてもここだけ見られたくない」。現場で一番多い相談がこれです。ここを勘違いしたまま作業すると、「パスワードをかけたつもりなのに丸見え」という最悪パターンになります。

フォルダにパスワードをかけるWindows11では本当に直接パスワードをかけられない?仕組みをイメージ図でスッキリ解説

まず押さえたいのは、エクスプローラーのフォルダに“鍵マーク付きパスワード”を直接つける機能は用意されていないという点です。

Windowsが提供しているのは次のような「別の守り方」です。

-

Windowsアカウントごとにアクセス権限を分ける

-

フォルダやファイルを暗号化する(EFS)

-

ドライブ全体を暗号化する(BitLocker やデバイス暗号化)

-

圧縮ファイルにしてパスワードをかける(ZIPそのものは外部ソフトで対応)

イメージとしては、

-

フォルダに鍵を付ける発想 → 実際には

- アカウントの部屋に鍵

- 部屋の中の引き出しに鍵(EFS)

- 家全体の玄関に鍵(BitLocker)

という三重構造で守っているイメージです。ここを理解しておくと、「あれ、フォルダのプロパティにパスワード項目がない」というモヤモヤが一気に晴れます。

フォルダにパスワードをかけるWindows11HomeとProで何が違う?EFSやBitLockerやデバイス暗号化の「できる・できない」早見表

HomeなのかProなのかで、できる対策がはっきり変わります。私の視点で言いますと、ここを確認せずに設定を探し回って時間を溶かしている方が本当に多いです。

| 機能 | Home | Pro |

|---|---|---|

| フォルダ単位のEFS暗号化 | 基本的に不可 | 利用可能(内容を暗号化のチェックが出る) |

| ドライブ暗号化 BitLocker | 原則不可(メーカー独自機能は除く) | 利用可能 |

| デバイス暗号化 | 一部機種で利用可(TPMなど条件付き) | 同左 |

| アクセス権限設定 | Homeでも可(ユーザーアカウント前提) | 同左 |

| ZIPパスワード(7zip等) | 外部ソフトで可 | 外部ソフトで可 |

Homeで「フォルダを直接暗号化したい」と悩んでいる場合、EFSを探しても出てこないことが多く、ZIPや7zipで暗号化する方法へ切り替えるのが現実解になります。Proの場合は、EFSとBitLockerをどう組み合わせるかがポイントになります。

フォルダにパスワードをかけるWindows11で「詳細設定がない」「暗号化がグレーアウト」…その状態が一目で分かるチェックポイント解説

現場で頻発するのが、「ネットで見た手順通りにプロパティを開いたのに、その項目自体がない」「暗号化のチェックがグレーアウトして押せない」という問い合わせです。代表的な原因をチェックリストにまとめます。

詳細設定に暗号化が出てこない主な理由

-

エディションがHomeで、EFS自体がサポート対象外

-

OneDrive上のフォルダなど、クラウド同期フォルダを選んでいる

-

FAT32やexFATなど、NTFS以外の形式のドライブ上のフォルダを選んでいる

暗号化のチェックがグレーアウトする主な理由

-

企業環境でグループポリシーによりEFSが禁止されている

-

管理者権限のないアカウントで操作している

-

ドメイン参加中で、組織の方針として個別暗号化を制限している

トラブル相談で多いパターンは、「会社支給のノートPCで、自宅用と同じ感覚で暗号化しようとしてグレーアウト→無理やりレジストリ変更に手を出してさらに混乱」という流れです。こうした場合は、自力でこじ開けるよりも、まずエディション・ドライブ形式・組織のポリシーの3点を確認することが最優先です。これを押さえておくだけで、「できない理由」がはっきりし、次に取るべき現実的な手段が見えてきます。

フォルダにパスワードをかけるWindows11Homeでもあきらめない!ZIPフォルダや7zipでパスワードをかける王道テクニック

「明日PCを人に渡すのに、このフォルダだけ見られたくない」――現場で一番多い相談がここです。Homeエディションでも、やり方と落とし穴さえ押さえれば、実務で十分使える守り方にできます。

フォルダにパスワードをかけるWindows11でZIPフォルダにパスワードをかける時の落とし穴と標準機能の限界

まず押さえたいのは、Windows標準のZIP圧縮だけではパスワードを付けられない点です。右クリックの「送る」→「ZIP圧縮フォルダー」は、あくまで無防備な圧縮だけになります。

よく起きる勘違いパターンは次の通りです。

-

ZIPにしただけで安心したつもりになっている

-

エクスプローラーに「詳細設定」「暗号化」が出ないので詰んだと思い込む

-

元フォルダをそのまま残してしまい、共有フォルダ側は丸見えのまま

安全に使うには、標準ZIPは「サイズ削減」用途、機密は別ツールで暗号化と割り切るのがポイントです。

フォルダにパスワードをかけるWindows11で7zipを使う具体的な手順と「パスワードがかからない」時の一発チェック

現場で一番コスパが良いのが無料ツールの7-Zipです。私の視点で言いますと、中小企業のHome環境なら「まず7-Zipを標準ツールにする」が鉄板パターンになっています。

ざっくり手順はこの3ステップです。

- 公式サイトから7-Zipをダウンロードしてインストール

- パスワードをかけたいフォルダを右クリック →「7-Zip」→「圧縮」

- 圧縮形式を「7z」か「zip」、暗号化方式を「AES-256」、パスワードを入力してOK

ここで「パスワードがかからない」と相談される典型原因を、一発で洗えるチェックポイントにまとめます。

-

圧縮形式が「zip」かつ暗号方式が「ZipCrypto」のままになっている

-

暗号化オプションで「ファイル名を暗号化」にチェックしていない(中身が丸見え)

-

元フォルダを削除しておらず、そちらを他人が開いている

-

古い7-Zipバージョンで、相手側と互換トラブルが起きている

テストとして、自分で一度解凍してみることも必須です。パスワード入力なしで開けるなら設定ミスと考えてください。

フォルダにパスワードをかけるWindows11のフリーソフト選びで見るべき“危険サイン”と安全なツールの選び方

ZIP暗号化や圧縮ソフトは星の数ほどありますが、セキュリティ担当の目線で見ると、次の表の軸でチェックするだけで危険なツールをかなり避けられます。

| 観点 | 要チェックポイント | 危険サイン |

|---|---|---|

| 開発元 | 公式サイトや企業情報が明示されているか | 提供元不明、連絡先なし |

| 更新頻度 | ここ1~2年の更新履歴があるか | 最終更新が数年前で止まっている |

| 暗号方式 | AES-256など標準的な方式に対応しているか | 方式の記載なし、独自方式のみ |

| インストール方式 | オフラインセットアップが選べるか | ブラウザー拡張だけ、広告だらけ |

| ライセンス | 無料範囲や商用利用可否が明記されているか | 利用条件が曖昧 |

安全に使いやすいツールを選ぶコツは次の3つです。

-

AES対応かどうかを最優先で確認する

-

日本語の解説やマニュアルが充実しているものを選ぶ

-

組織で使う場合は、インストール手順と運用ルール(どのフォルダを暗号化するか、元データの削除タイミング、パスワード共有方法)を簡単なテンプレにしておく

特に多い失敗は、暗号化済みZIPとパスワードを同じメールで送ってしまうケースです。実務では「ZIPはメール、本パスワードは別経路(チャットや電話)」を最低ラインのルールとして決めておくと、Home環境でもグッと安心度が上がります。

フォルダにパスワードをかけるWindows11Proユーザー必見!「パスワード」より強いEFS暗号化で守る裏ワザ

「明日PCを人に渡すのに、このフォルダだけは絶対見られたくない」そんなとき、Pro版ユーザーが本気で使うべきがEFS暗号化です。フォルダ単位でロックをかけつつ、いちいちパスワード入力も不要という、実務担当にとってかなり強力な守り方になります。

フォルダにパスワードをかけるWindows11でエクスプローラーに「内容を暗号化してデータをセキュリティで保護」が出ない時の対処法

右クリックのプロパティに暗号化のチェックボックスが見当たらない、またはグレーアウトしている相談は、現場でも定番です。多くは次のどれかが原因になっています。

| 状態 | 主な原因 | 対処の方向性 |

|---|---|---|

| チェックボックス自体が無い | Home版 / FAT32やexFATでフォーマット | Pro版かつNTFSドライブかを確認 |

| チェックがグレーアウト | 管理者ポリシー / ドメイン制御 | 管理者にEFS許可を相談 |

| 反応しない | システムエラー / 暗号化サービス停止 | サービスとイベントログを確認 |

最初に確認したいポイントは3つです。

-

WindowsのエディションがProかどうか

-

対象フォルダがあるドライブのファイルシステムがNTFSか

-

会社PCなら、グループポリシーでEFSが禁止されていないか

NTFSかどうかは、エクスプローラーでドライブを右クリックし、プロパティのファイルシステム欄で確認できます。Home版だったり、USBメモリのようにexFATのドライブ上だったりすると、いくら探しても項目は出てきません。

Pro版かつNTFSであれば、暗号化ファイルシステムのサービスが停止しているケースもあります。サービス管理画面で「Encrypting File System」が有効かを見直すと解決することがよくあります。

フォルダにパスワードをかけるWindows11のEFS暗号化を強力にするアカウント分離・アクセス権限のリアル設定術

EFSは「そのWindowsアカウントだけが読める」状態にする仕組みです。裏を返せば、アカウントを共用していると、一気にザルになります。業務の相談で「暗号化したのに同僚が全部見えてしまう」と言われる典型パターンです。

強く守りたいフォルダでは、次のような設計が現場で回りやすい形です。

-

ユーザーごとにWindowsアカウントを分け、パスワードを必ず設定

-

機密度の高いフォルダは、自分のユーザープロファイル配下(ドキュメントなど)に配置

-

共有フォルダ内で使う場合は、NTFSアクセス権限で閲覧可能ユーザーを限定

簡単な目安としては、次のように分けると整理しやすくなります。

| フォルダの場所 | 推奨する守り方 |

|---|---|

| 自分のユーザーフォルダ内 | EFS暗号化+アカウントパスワード |

| 共用ファイルサーバー | アクセス権限で閲覧者を限定+必要に応じてEFS |

| USBや外付けドライブ | BitLocker To Goなどドライブ暗号を併用 |

EFSは暗号化してさえおけば安心というものではなく、「誰でログインしているか」と「どこに置いているか」で強度が変わります。私の視点で言いますと、アカウント分離とNTFS権限の設計を一度きちんと決めておくだけで、後々のトラブル相談が目に見えて減ります。

フォルダにパスワードをかけるWindows11で暗号化証明書や復号キーを失った時のリスクとバックアップ必須ステップ

EFSで一番怖いのは、「PCが壊れた」「Windowsを初期化した」といったタイミングで復号に必要な証明書を失い、ファイルが永久に開けなくなるパターンです。実際に、「数年前に暗号化したまま引き継がれてきたフォルダが、誰も復号できない」という相談は珍しくありません。

リスクと対策を整理すると、こうなります。

| 想定トラブル | 何が起きるか | 事前にやっておくこと |

|---|---|---|

| PC故障・入れ替え | 新PCでEFSファイルが開けない | 暗号化証明書をエクスポートして安全な場所に保管 |

| 誤ってユーザープロファイル削除 | キーごと消える | 管理者が回復用証明書を準備 |

| ドメイン脱退やアカウント削除 | ドメイン回復が必要に | 組織ポリシーとしてEFS運用ルールを明文化 |

個人利用でも、小規模オフィスでも、最低限押さえたいステップは次の3つです。

- EFSで初めて暗号化した直後に、証明書をエクスポート

- エクスポートしたファイルに別のパスワードを設定し、USBメモリなどに保存

- USBメモリ自体は金庫や施錠できるキャビネットに保管

BitLockerの回復キーと同じで、「失った瞬間に全データをあきらめる覚悟が必要」なのがEFSの鍵です。安全性と引き換えに、バックアップをサボる余地が一切ない仕組みだと理解して運用することが、フォルダを賢く守りつつ業務を止めない現場運用につながります。

フォルダにパスワードをかけるWindows11で持ち出しPCをガッチリ守る!BitLockerでドライブごとVSフォルダだけ守る悩みを解決

ノートPCを明日持ち出すのに、「とりあえずフォルダだけ守ればいいか」「いや、やっぱりドライブごと暗号化か…」と迷いがちです。ここでは、現場で本当に使われている選び方と、BitLocker運用のつまずきポイントを一気に整理します。

フォルダにパスワードをかけるWindows11でBitLockerを使う前に必見!TPMや回復キーや組織ルールの要注意ポイント

BitLockerはドライブ全体を暗号化する強力な機能ですが、事前準備を雑にすると、紛失時にデータは守れたのに業務が止まるという本末転倒になりがちです。

ポイントはこの3つです。

-

TPMの有無を確認

BIOS設定で無効になっているケースが多く、情シスに問い合わせが殺到します。まずはPCメーカーのマニュアルと合わせて確認します。

-

回復キーの保管場所を決める

OneDrive会社アカウント、オンプレAD、紙で金庫、のどれに保存するかを最初にルール化します。メール添付で個人に配るやり方は紛失や退職で消える典型パターンです。

-

誰が有効化して良いかを決める

個々の社員に任せると、回復キーがバラバラに散らばります。私の視点で言いますと、「PC貸与時にIT担当がまとめて有効化し、回復キーを一元管理」が一番トラブルが少ない形です。

フォルダにパスワードをかけるWindows11でBitLockerと7zipやEFSはどう使い分ける?機密度と運用負荷で選ぶベストな組み合わせ

「全部BitLockerでいいのでは?」と聞かれることがありますが、実務では守りたい対象と手間のバランスで組み合わせる方がスマートです。

| 対象 | 推奨手段 | 機密度 | 運用負荷 |

|---|---|---|---|

| 盗難対策でPC丸ごと | BitLocker | 高 | 中 |

| メール添付する資料 | 7zip AES暗号ZIP | 中 | 低 |

| 社内PCで特定ユーザだけ閲覧 | EFS + アカウント分離 | 高 | 中 |

| 顧客と共通パスワードで共有 | 7zipまたはパスワード付きPDF | 中 | 低 |

BitLockerは「PCを落とした時の最後の砦」、7zipは「外に出す一時的な荷物用ロッカー」、EFSは「社内の限られた人だけが開ける部屋」というイメージで使い分けると整理しやすくなります。

フォルダにパスワードをかけるWindows11のBitLocker回復キー紛失で現場が青ざめた実例と安心を生み出す運用ルール

よくあるのが、PC導入時にBitLockerを有効化して満足し、数か月後のトラブルで「回復キーどこ?」となるパターンです。

典型的な流れは次の通りです。

-

社員がWindowsの案内に従って自分でBitLockerを有効化

-

回復キーを個人のUSBメモリに保存してそのまま紛失

-

マザーボード交換やBIOSリセット後に起動時回復キーを要求

-

誰もキーを持っておらず、ディスク初期化 → 業務データ消失寸前

これを防ぐための現場ルール例です。

-

有効化はIT担当が実施し、回復キーは共通の管理ストレージに名称ルール付きで保存

-

キーの保管先を1か所に固定し、PC引き継ぎや廃棄のチェックリストに「回復キー有無」を入れる

-

持ち出し用PCは、重要データをできるだけクラウドと共有フォルダに置き、ローカルは一時ファイルだけにする

BitLockerは設定した瞬間ではなく、トラブル発生時の回復まで含めて設計できているかが安全運用の分かれ目です。PCを守る仕組みと、鍵を守る仕組みをセットで整えることが、持ち出し業務の安心につながります。

実際の“やらかし”を防ぐ!フォルダにパスワードをかけるWindows11で起こりがちな失敗&対策

「設定したつもりなのに、実はダダ漏れだった」──現場で一番多いのがこのパターンです。ここでは、ヘルプデスクに本当によく届く3大やらかしを、チェックリストレベルまで分解していきます。

フォルダにパスワードをかけるWindows11で暗号化ZIPなのに元フォルダ丸見え!?情報漏洩寸前の防止チェックリスト

暗号化ZIPや7zipを使ったのに、「元フォルダを消し忘れて共有フォルダにそのまま置いていた」という相談は驚くほど多いです。暗号の強さより、運用の穴の方が先に破られます。

作業の流れを分けて整理すると、ミスしづらくなります。

- 元データの整理

- 暗号化ZIP・7zipの作成

- 元データの扱い

- 送信・共有方法の確認

よくある失敗と対策を一覧にまとめます。

| 項目 | ありがちな失敗例 | すぐできる対策 |

|---|---|---|

| 元フォルダ | 圧縮後もデスクトップや共有フォルダに放置 | 暗号化ファイルを確認したら、元フォルダを削除しごみ箱も空にする |

| 圧縮方法 | Windows標準のZipで「パスワードをかけたつもり」 | 7zipなどパスワード対応ツールを必ず使用する |

| パスワード管理 | メール本文にパスワードを書いて一緒に送信 | パスワードは別メール、もしくは電話やチャットで分離して伝える |

| 動作確認 | 自分のPCだけで開いて満足してしまう | 別ユーザーアカウントや別PCで解凍テストを行う |

私の視点で言いますと、元フォルダ削除を忘れないために、「暗号化→削除→送信」の3ステップをチェックリスト化して、印刷してモニター横に貼っている担当者が一番安定しています。

フォルダにパスワードをかけるWindows11の共有PCでアカウント共用は危険信号!EFSが無力化する実例解説

ProエディションでNTFS暗号化(EFS)を使っているのに、「同じPCをみんなで使っていたせいで、誰でも見えていた」というケースも典型です。

EFSのポイントは、暗号化したユーザーアカウントだけが読めることです。アカウントを共用している時点で、EFSのメリットはほぼ消えます。

| 状況 | 実際に起きがちな問題 | 対策の優先度 |

|---|---|---|

| 1台のPCを複数人で利用、アカウントも1つ | EFS暗号化しても全員同じパスワードでログインできてしまう | 高: ユーザーアカウントを人数分作成し、業務フォルダを分離 |

| 管理者アカウントで日常作業 | 管理者が他人の暗号化フォルダにアクセスできる設定になっている場合がある | 中: 日常作業は標準ユーザー、管理は別アカウントで行う |

| 共有フォルダにEFSを使用 | サーバー側のバックアップや移行時に復号できなくなるリスク | 高: 共有にはEFSでなくアクセス権限と暗号化ZIP・7zipを併用 |

現場で多いのは、「パソコンのログインパスワード=会社全員で共用」というパターンです。この状態でフォルダ保護を考えるときは、まずアカウント分離と権限設計から手を付ける方が安全です。

フォルダにパスワードをかけるWindows11の古いフリーソフト依存で詰んだ…サポート終了やアップデートの落とし穴

昔入れたフリーソフトでフォルダロックをしていたが、Windowsアップデート後に開けなくなり、業務データが人質状態になった相談も少なくありません。

問題になりやすいポイントを整理します。

| チェック項目 | 要注意サイン | 安全側に寄せる判断基準 |

|---|---|---|

| 更新頻度 | 数年間アップデート履歴がない | 開発者サイトの更新履歴や最終更新日を確認し、古い場合は乗り換えを検討 |

| 暗号方式 | AESなのか、独自方式なのか不明 | AES-256など方式が明記され、仕様が公開されているツールを選択 |

| 互換性 | Windows10までしか動作保証がない | Windows11対応の記載と、64ビット対応を確認 |

| 復旧手段 | パスワードを忘れたときの案内が曖昧 | 復旧不能リスクを理解したうえで、重要データは別方式でもバックアップ |

| 開発元 | 個人サイトで連絡先不明 | 企業や実在組織が提供するツール、もしくはオープンソースで実績があるものを優先 |

特に危険なのは、そのソフトでしか復号できない独自形式に閉じ込めてしまうことです。アップデートやPC買い替えのたびに動作検証を行い、怪しいと感じたら7zipやBitLocker、EFSといったOS標準寄りの仕組みに段階的に移行しておくと、詰み状態を防ぎやすくなります。

この3つのやらかしパターンをあらかじめ押さえておけば、「設定したつもりなのに守れていなかった」という最悪の事態をかなりの確率で避けられます。

家庭やオフィスでここまで違う!フォルダにパスワードをかけるWindows11の用途別おすすめ保護プラン

「同じWindowsなのに、家と職場で正解が全然違う」——現場ではこのギャップがトラブルの出発点になります。ここでは家庭・小規模オフィス・士業の3パターンに絞って、実務で回る保護プランを整理します。

フォルダにパスワードをかけるWindows11の家庭内で家族や子どもに見せたくない時の現実的セキュリティ術

家庭では、完璧な企業レベルのセキュリティより「簡単で続く」ことが最優先です。家族に触られたくない写真や家計簿を守るなら、次の組み合わせが現実的です。

-

Windowsのユーザーアカウントを家族ごとに分ける

-

見られたくないフォルダは自分のユーザー配下に保存

-

共有したいデータだけ共用フォルダへコピー

-

メール添付や外部に出すファイルは7zipやパスワード付きZIPで暗号化

家庭向けのざっくりプランは次のようなイメージです。

| 利用シーン | 推奨構成 | ポイント |

|---|---|---|

| 家族に見せたくない写真 | ユーザー分離+7zip暗号化アーカイブ | 元フォルダを共有フォルダに置かない |

| 子どもに触らせたくない設定ファイル | 親アカウントのみ管理者権限 | 子どもアカウントは標準ユーザーに制限 |

| 学校やPTA文書のやりとり | パスワード付きZIP+パスは別経路連絡 | 同じメールでパスワードを送らない |

「パスワード付きファイルを作ったのに、元のフォルダを削除していなかった」という相談は家庭でも多く、暗号化したら元データの削除とバックアップの場所を必ず確認しておくと安心です。

フォルダにパスワードをかけるWindows11小規模オフィス用標準ルール作りテンプレート

中小企業の総務・経理担当の場合、ルールが曖昧なままツールだけ増えると、「暗号化しているつもり」の穴だらけ運用になりがちです。私の視点で言いますと、まずは次のようなシンプルな標準ルールを紙1枚にまとめて配布するだけで、トラブルはかなり減ります。

【標準ルールテンプレ】

-

PC全体の守り方

- ProエディションのPCはBitLockerかデバイス暗号化を有効化

- HomeしかないPCは、機密情報を基本的にクラウド(OneDriveやSharePointなど)側で管理

-

フォルダ・ファイルの暗号化ルール

- 社外に出すデータは必ず7zipでAES暗号+強力なパスワード

- 部署内共有フォルダは権限を「部署メンバーのみに限定」

- 個人フォルダに顧客情報を溜め込まない

-

パスワード・回復キー管理

- 7zipのパスワードはExcelやメモ帳に平文で保存しない

- BitLocker回復キーは印刷して金庫保管、または管理者だけがアクセスできるクラウドに保存

-

メール・クラウド共有の運用

- 暗号化ファイル本体とパスワードは別経路で送信(メール+チャットなど)

- 共有リンクは有効期限付き、かつパスワード保護を標準にする

このレベルでも、「できない」「開けない」「グレーアウト」の問合せは大きく減り、総務・情シスも現場もストレスが下がる運用に近づきます。

フォルダにパスワードをかけるWindows11で士業(税理士や社労士)向け|顧客データ保護の“最低ライン”構成例

税理士・社労士・コンサル事務所のように、マイナンバーや決算書を扱う現場では、家庭用レベルの対策では完全に不足します。とはいえ、大企業並みのDLPシステムを入れるのも現実的ではありません。そこで、個人事務所〜数名規模を想定した「最低ライン構成」をまとめます。

| レイヤー | 推奨対策 | 目的 |

|---|---|---|

| PC本体 | Windows11 Pro+BitLockerでドライブ丸ごと暗号化 | 紛失・盗難時にディスクを読まれないようにする |

| フォルダ | 顧客ごとフォルダをEFSやアクセス権限で制限 | 誤操作やオフィス内の覗き見対策 |

| ファイル持ち出し | 7zip AES暗号+パスワード、もしくはパスワード付きPDF | メールやUSBでの漏洩リスク低減 |

| バックアップ | 外付けディスクをBitLockerで暗号+クラウドバックアップ | ランサムウェア・災害対策 |

実務でよくある失敗は、BitLockerを有効にした安心感から、回復キーをどこに保存したか忘れてしまうパターンです。PC故障時に顧客データにアクセスできなくなれば、それ自体が業務リスクになります。導入時点で次の2ステップだけは必ず押さえておくべきです。

-

回復キーを印刷し、紙のファイルボックスや金庫に保管

-

同じキーを、事務所用クラウドの「回復キー」フォルダにアップロードし、アクセス権限を代表者のみに限定

この構成まで整えると、「どの案件をどのフォルダでどう守るか」が明確になり、スタッフへの教育も一気に楽になります。家庭用の延長ではなく、業務としての情報管理に格上げするラインとして意識しておくとよいです。

迷子にならない!フォルダにパスワードをかけるWindows11でよくある疑問を一掃

フォルダにパスワードをかけるWindows11でどうしても設定できない時に確認したい原因つぶしリスト

「手順どおりやったのに、どこにもパスワードの項目が出てこない」という相談は、現場では定番です。まずは次のチェックを順番に潰してみてください。

-

エディションはHomeかProか

ProだけでEFSやグループポリシーが使えます

-

保存場所はNTFSか

USBメモリやFAT32のドライブでは暗号化機能が出ません

-

職場PCなら会社のポリシーで制限されていないか

情シスが暗号化やソフトのインストールを禁止している場合があります

-

7zipでパスワードをかけたつもりで「元フォルダ」を消していない

暗号化ファイルだけ守られても、元が丸見えなら意味がありません

私の視点で言いますと、上記4点をチェックしただけで半分以上の「できない相談」は片付きます。

フォルダにパスワードをかけるWindows11でWindows10のやり方が通じないワケとスマートな代替案

Windows10時代の解説記事をそのまま真似すると、メニュー構成の違いで迷子になりがちです。特に「詳細設定から暗号化」という説明は、Windows11では表示位置やラベルが変わっていることが多く、同じ画面が見つからないケースが目立ちます。

そこで、OSごとの「現実的な選択肢」を整理すると次のようになります。

| 環境 | 旧来のやり方が通じにくい理由 | 現実的な代替案 |

|---|---|---|

| Windows11 Home 自宅PC | EFS非対応 / 詳細設定に暗号化が出ない | 7zipでAES暗号のZIPを作成 |

| Windows11 Pro 仕事用PC | 会社ポリシーで暗号化メニュー非表示 | 情シス確認のうえEFSかBitLocker |

| Home/Pro混在の小規模オフィス | 同じ手順マニュアルが作りづらい | 標準を「7zip+運用ルール」に統一 |

「Windows10でできた操作が見つからない」と感じたら、メニュー探しを続けるより、この表の代替案に切り替えた方が早くて安全なことが多いです。

フォルダにパスワードをかけるWindows11のエクセルやPDFにパスワードをかけるか、フォルダごと守るか迷った時の判断フロー

よく迷われるのが「ファイル単位で守るか、フォルダ単位で守るか」です。判断の軸はシンプルに3つです。

-

相手にデータを渡すかどうか

-

管理するファイルの数

-

PC紛失時に守りたい範囲

目安のフローは次の通りです。

-

メール添付やクラウド共有で外部に渡す →

エクセルやPDFに直接パスワード+必要に応じてZIP暗号

-

社内だけで使う少数ファイル →

エクセル・PDFのパスワードでも十分

-

顧客フォルダや案件フォルダなど大量のファイル →

ProならEFSやBitLockerでフォルダ/ドライブごと保護

-

家族共用PCで個人用だけ隠したい →

ユーザーアカウントを分けたうえで、機密性が高いものだけ7zip暗号

ポイントは、「相手に渡すもの=ファイル側で守る」「PCごと守りたい=フォルダやドライブで守る」と分けて考えることです。これだけ意識すると、迷いが一気になくなります。

メールやクラウド共有も怖くない!フォルダにパスワードをかけるWindows11安全活用の2ステップ暗号化マニュアル

「とりあえずパスワード付きZIPで送っとけば安心」と思った瞬間から、情報漏洩リスクは静かに動き出します。ここでは、現場で実際に起きた“やらかし”を踏まえた、明日からマネできる2ステップ暗号化の実践マニュアルをまとめます。

フォルダにパスワードをかけるWindows11でパスワード付きZIPをメール送信する時のNGパターンと正しい分割方法

パスワード付きZIPを使うときは、「暗号化ファイル」と「パスワード」の分離が肝心です。ところが、ヘルプデスクには次のような相談が頻発します。

-

暗号化ZIPとパスワードを同じメール本文に書いて送った

-

メール件名にパスワードを書いてしまった

-

元フォルダを削除せず、社内共有フォルダに丸出しで放置していた

こうしたミスを防ぐために、送信時は次の2ステップを徹底します。

- Windows上でフォルダをZIPや7zip形式に圧縮し、パスワードを設定する

- 暗号化ファイルとパスワードを別経路・別タイミングで送る

具体的な分割パターンを整理すると、判断しやすくなります。

| 項目 | NGパターン | 安全なやり方 |

|---|---|---|

| 送信メール | ZIPとパスワードを同じ本文に記載 | ZIPのみ添付 |

| パスワード共有 | 同じメールで送信 | 別メール・電話・チャットで共有 |

| 元データ | 共有フォルダに残したまま | 暗号化後に保管場所を見直し、不要なら削除 |

私の視点で言いますと、現場で一番多いのは「急いでいてルールを忘れた」ケースです。テンプレメール文を作り、ZIP送信時は必ずその文面から送るようにすると、うっかりミスをかなり減らせます。

フォルダにパスワードをかけるWindows11でOneDriveや共有リンクを組み合わせた安全な現場アイデア

メール添付が重くなる、相手先のセキュリティポリシーでZIP禁止、という相談も増えています。その場合は、クラウドストレージと組み合わせた運用が有効です。

-

OneDriveにフォルダをアップロード

-

必要に応じてZIPや7zipで暗号化した状態で置く

-

共有リンクは「特定のユーザーのみ」「有効期限付き」に設定

-

パスワードはメールとは別経路で伝える

特に小規模オフィスでは、次のようなルールにすると運用が安定します。

-

社外共有は「OneDrive共有リンク+暗号化ファイル」の二重守備

-

顧客別にフォルダを分け、誤送信を防ぐために名称をわかりやすく管理

-

回復キーや重要パスワードは、担当者個人PCではなく社内管理表で保管

こうした一手間が、BitLockerやEFSといったドライブ暗号の仕組みと組み合わさることで、持ち出しPCでも漏洩リスクを大きく抑えられます。

フォルダにパスワードをかけるWindows11の相手環境を選ばない、誰とでも通じる安全ファイル保護レシピ

取引先がHomeなのかProなのか、Macなのかはコントロールできません。そのため、相手の環境に依存しない守り方にしておくことが重要です。再現性の高いレシピは次の通りです。

- 元データをまとめたフォルダを作成

- 7zipや信頼できる圧縮ソフトでAES方式の暗号化ZIPまたは7zを作る

- 元フォルダは、社内の保管ルールに従って移動・削除を行い、二重管理を避ける

- 暗号化ファイルはメール添付またはOneDrive共有リンクで送付

- パスワードは電話や別メール、チャットで共有

- 送信後、送付ログを簡単に残しておき、トラブル時に誰に何を送ったか追えるようにする

この流れなら、WindowsでもMacでも、スマホでも受け取りやすく、かつ「送ったつもりが丸見えだった」という失敗を最小限に抑えられます。情報量の多い時代だからこそ、シンプルでブレない2ステップ暗号化を、チーム全体の標準マニュアルとして固めておく価値があります。

この記事を書いた理由

著者 – 宇井 和朗(株式会社アシスト 代表)

ここ数年、中小企業や士業事務所の相談を受ける中で、「Windows11でフォルダにパスワードをかけたつもりだったのに、実は丸見えだった」という相談が繰り返し出てきました。特に、総務や経理の方がネット記事を見よう見まねでフリーソフトを入れ、暗号化ZIPだけ作って元フォルダを消さずに残していたケースや、情シス担当が一人しかいない小規模オフィスでBitLockerの回復キーを共有フォルダに保存し、そのPCごと盗難に遭った事例は、経営者としても強い危機感を覚えました。

私自身、社内PCの入れ替え時に、Windows10時代の手順のままEFSを設定しようとして「詳細設定が出てこない」「暗号化がグレーアウトする」状態にはまり、夜中まで検証したことがあります。技術的な仕組みを正しく押さえないまま対処すると、時間も情報も失うことを身をもって痛感しました。

この記事では、そうした現場での失敗や遠回りを減らし、家庭用PCから士業事務所までが、自分たちの環境に合わせて「どこまで守れば十分か」を判断できる状態を作ることを目的としています。セキュリティを完璧にすることより、今日から現実的に続けられるレベルに落とし込む。そのための実務ガイドとしてまとめました。